Czym jest OPSEC i dlaczego jest potrzebny?

Chronienie swoich planów, danych i rozmów przed wścibskimi oczami to niełatwe zadanie. Atakujący przeglądają fragmenty informacji, łączą je ze sobą i tworzą zaskakująco szczegółowy obraz Ciebie lub Twojej organizacji. Bezpieczeństwo operacyjne (OPSEC) zapewnia ustrukturyzowany sposób, aby temu zapobiec.

W tym przewodniku dowiesz się, czym jest OPSEC, dlaczego jest ważny i jak go zastosować zarówno w kontekście osobistym, jak i organizacyjnym. Przedstawimy pięciostopniowy proces OPSEC i podzielimy się najlepszymi praktykami (takimi jak szyfrowanie i kontrola dostępu), które można wdrożyć od razu.

💡Krótki przewodnik

- OPSEC to sposób myślenia: myśl jak napastnik, wykrywaj słabe punkty i wypełniaj luki.

- Pięć powtarzalnych kroków: Zidentyfikuj krytyczne informacje, zbadaj zagrożenia, znajdź słabe punkty, zważ ryzyko i dodaj środki zaradcze.

- ExpressVPN pomaga: VPN szyfruje ruch sieciowy, maskuje dane dotyczące lokalizacji i zmniejsza ryzyko podsłuchiwania sieci – to łatwe zwycięstwo dla każdego planu OPSEC.

Czym jest OPSEC (bezpieczeństwo operacyjne)?

W swojej istocie OPSEC jest sposobem myślenia o bezpieczeństwie z perspektywy atakującego. Zadaje pytanie: „Gdybym chciał wykraść informacje od siebie lub mojej organizacji, jak bym to zrobił?” Poprzez zachęcanie do myślenia tak, jak cyberprzestępca lub szpieg, OPSEC pomaga zidentyfikować słabe punkty w codziennych działaniach, które w innym przypadku mogłyby zostać przeoczone.

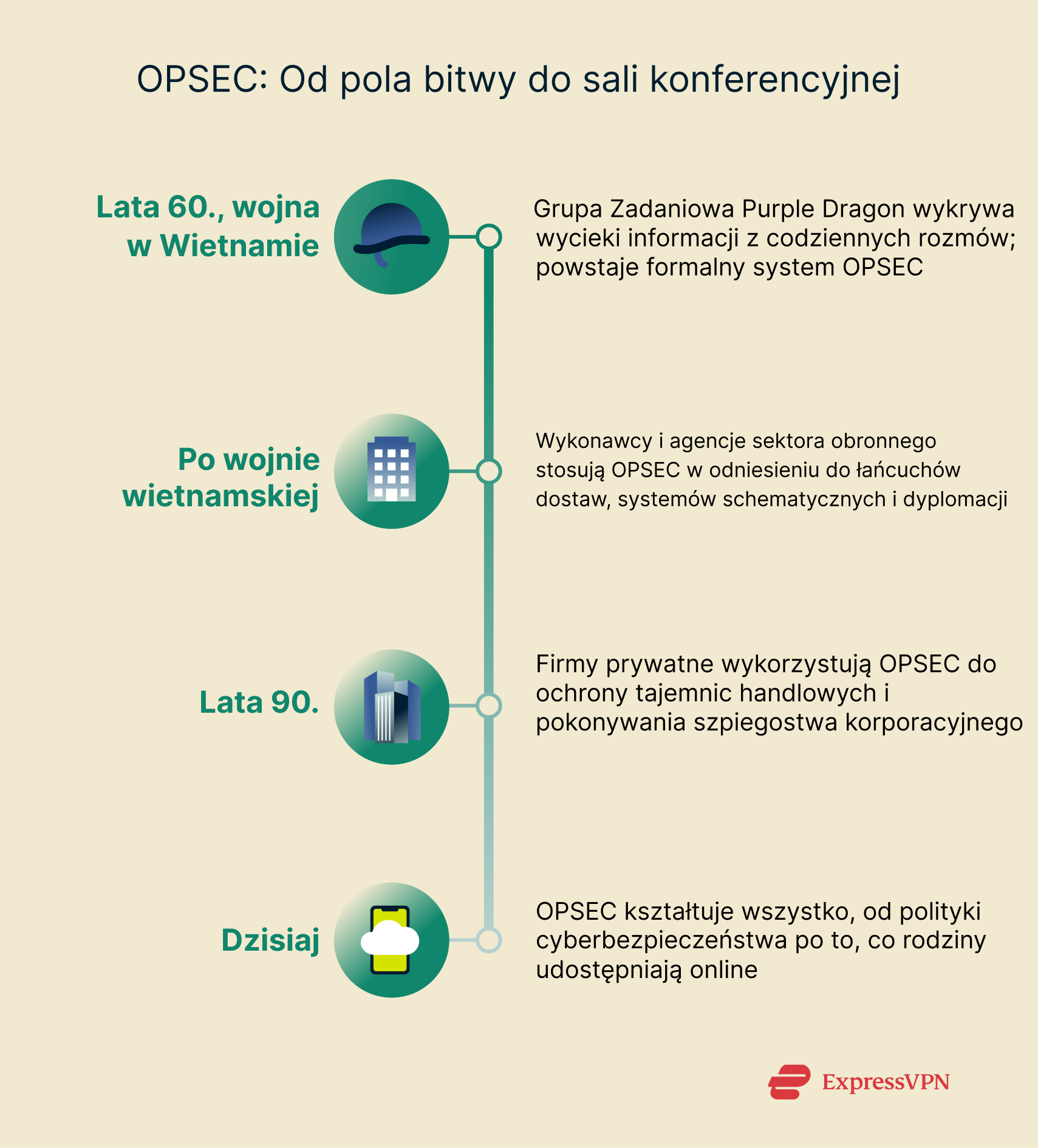

Zaczęło się od dyscypliny wojskowej stosowanej przez amerykańskie siły zbrojne podczas wojny w Wietnamie. Grupa zadaniowa Purple Dragon odkryła, że pozornie nieistotne szczegóły, takie jak rozmowy radiowe, harmonogramy dostaw statków, a nawet artykuły prasowe, pomagały wrogowi przewidywać ruchy wojsk. Aby temu przeciwdziałać, jednostka sformalizowała nowe podejście: sporządzić listę informacji, które naprawdę mają znaczenie, i zablokować wszystkie ścieżki, które mogłyby doprowadzić do ich wycieku.

Ramy te wkrótce rozprzestrzeniły się daleko poza pole bitwy na firmy, agencje rządowe i życie osobiste. Po zakończeniu służby w Wietnamie OPSEC opuścił koszary i podjął pracę cywilną. Wykonawcy z branży obronnej zastosowali tę metodę w celu ochrony tajnych schematów i łańcuchów dostaw, a agencje federalne wykorzystały ją do zabezpieczenia dochodzeń i działań dyplomatycznych. W latach 90. firmy zaczęły stosować tę samą logikę, aby chronić tajemnice handlowe i udaremniać szpiegostwo przemysłowe.

Era internetu wprowadziła te idee do codziennego życia, gdzie są one obecnie szeroko stosowane w cyberbezpieczeństwie i ochronie prywatności w sieci: uważaj na to, co publikujesz, ogranicz dostęp do swoich transakcji i zabezpiecz sieci domowe. Ten pięciostopniowy cykl stanowi obecnie podstawę zarówno dla spotkań dotyczących ryzyka w salach konferencyjnych firm z listy Fortune 500, jak i dla ustawień prywatności w telefonach rodzinnych.

5 kroków procesu OPSEC

Jak wspomniano powyżej, OPSEC nie jest jednorazową listą kontrolną; zazwyczaj jest uważany za ciągły pięciostopniowy proces, który jest stosowany wielokrotnie, gdy sytuacja się zmienia.

Krok 1: Zidentyfikuj informacje krytyczne

Ten krok polega na sporządzeniu listy wszystkiego, co mogłoby cię zranić, gdyby zobaczyła to osoba postronna. Dla niezależnego projektanta mogą to być wersje robocze klienta i faktury. W przypadku szpitala jest to dokumentacja pacjenta i spis leków. W przypadku osób fizycznych może ona zawierać metadane z mediów społecznościowych.

Małe wskazówki, które wydają się nieszkodliwe, ale w rzeczywistości ujawniają poufne informacje, mogą obejmować:

- Panorama miasta na zdjęciu, które pozwala zlokalizować piętro biurowe;

- Automatyczna odpowiedź o przebywaniu poza biurem, która ujawnia daty podróży;

- Ogłoszenia dotyczące pracy, które sugerują nadchodzącą premierę produktu.

Krok 2: Analiza potencjalnych zagrożeń

Zapytaj, kto czerpie korzyści, jeśli te dane wyciekną. Przestępcy polujący na szybką gotówkę? Konkurencyjna firma poszukująca informacji rynkowych? Niezadowolony insider przyglądający się prawom administratora? Mapowanie tych podmiotów pozwala lepiej zrozumieć ich wytrzymałość, budżet i metody działania. Wiedza o tym, „kto” kształtuje „jak”. Zwykły oszust poluje na otwarte zasoby, podczas gdy jednostka państwowa może łączyć phishing z exploitami typu zero-day.

Krok 3: Zidentyfikuj luki w zabezpieczeniach

Przejdź każdą ścieżkę, którą podróżują dane. Laptopy podłączone do Wi-Fi w kawiarni, punkty końcowe API, pulpity nawigacyjne SaaS, a nawet rozmowy na korytarzu. Często pojawiają się tu słabe hasła, ponownie używane tokeny i bezczynne konta. Pamiętaj o czynnikach ludzkich: uprzejmy telefon nadal może pokonać każdą zaporę sieciową.

Krok 4: Ocena ryzyka

Porównaj każdą lukę z każdym zagrożeniem. Oceń każdy słaby punkt według prawdopodobieństwa i szkód. Zapytaj: „Jeśli tak się stanie, jak bardzo sytuacja się pogorszy i jak szybko będziemy w stanie to wykryć?” Zapomniany panel administracyjny wystawiony na działanie sieci znajduje się wysoko na liście; zamknięta szuflada wewnątrz strzeżonego biura znajduje się niżej.

Krok 5: Zastosuj odpowiednie środki zaradcze

Wybierz poprawki, które najpierw eliminują największe zagrożenia:

- Zaostrz kontrolę dostępu i dodaj MFA.

- Przeredaguj zasady dotyczące udostępniania zdjęć i automatycznych odpowiedzi.

- Wprowadź szkolenia dla pracowników dotyczące wykrywania sztuczek socjotechnicznych.

- Popraw lub wymień przestarzałe urządzenia inteligentne.

Traktuj listę jako podręcznik na żywo: edytuj ją po każdym audycie, raporcie o naruszeniu lub poważnej zmianie technicznej. Po wykonaniu kroku 5 należy monitorować sytuację i rozpocząć proces od nowa: konsekwentna pętla przeglądu i ulepszeń pozwala wyprzedzać wycieki danych o krok, niezależnie od tego, czy zarządzasz globalnym przedsiębiorstwem, czy chronisz osobiste hasła w domu.

Podsumowując:

| Krok | Cel | Typowe działanie |

| Krok 1: Identyfikacja informacji krytycznych | Zdecyduj, co musi pozostać prywatne. | Mapuj dane, które mogą zaszkodzić Ci w przypadku ujawnienia: pliki projektowe, listy klientów, dzienniki lokalizacji. |

| Krok 2: Analiza potencjalnych zagrożeń | Wymień osoby, które mogą być zainteresowane tymi danymi. | Cyberprzestępcy działający w imieniu państw narodowych, konkurenci, niezadowoleni pracownicy, oportunistyczni oszuści. |

| Krok 3: Zidentyfikuj luki w zabezpieczeniach | Znajdź słabe punkty, które mogą zostać wykorzystane. | Nieaktualny CMS, nadmiernie udostępnione foldery w chmurze, rozmowni pracownicy. |

| Krok 4: Ocena ryzyka | Prawdopodobieństwo rangi x wpływ. | Wysokie ryzyko = łatwe wycieki + znaczne szkody; należy je naprawić w pierwszej kolejności. |

| Krok 5: Zastosuj odpowiednie środki zaradcze | Blokuj lub ograniczaj największe zagrożenia. | Poprawiaj, segmentuj sieci, szkol personel i szyfruj ruch. |

Dlaczego OPSEC jest ważny?

OPSEC zapewnia uporządkowany sposób ochrony cennych informacji, zarówno Twoich, jak i Twojej firmy, przed cyberprzestępcami. Zapewnia szereg praktycznych korzyści:

- Zapobiega nieumyślnym wyciekom danych: przeglądając codzienne zadania oczami atakującego, zauważysz niewinnie wyglądające nawyki, takie jak niezredagowany zrzut ekranu lub luźny link do folderu w chmurze, które mogą udostępniać wrażliwe szczegóły.

- Zmniejsza ryzyko cyberataków i szpiegostwa: klasyfikowanie i oznaczanie danych o wysokiej wartości oznacza, że można je zablokować, monitorować, kto ma do nich dostęp, i uniemożliwić konkurencyjnym firmom lub gangom ransomware wykradanie tajemnic handlowych.

- Proaktywne zarządzanie ryzykiem: Proces OPSEC wymaga regularnych przeglądów zagrożeń i luk w zabezpieczeniach, więc wypełniasz luki, zanim odkryją je osoby z zewnątrz lub z wewnątrz.

- Chroni sukces misji i reputację: niezależnie od tego, czy chodzi o wprowadzenie produktu na rynek, czy konwój humanitarny, ujawnienie przyszłych planów pozwala przeciwnikom zakłócić harmonogramy, podważyć umowy lub zasiać wątpliwości wśród opinii publicznej.

- Promuje kulturę świadomości bezpieczeństwa: kiedy wszyscy rozumieją, dlaczego drobne szczegóły mają znaczenie, stają się bardziej selektywni w kwestii tego, co i gdzie udostępniają. Mniej przypadkowych błędów, mniej punktów wejścia.

- Przyjmuje perspektywę przeciwnika: myślenie jak osoba atakująca pozwala odkryć słabe punkty, które umykają tradycyjnym audytom: od wewnętrznych sygnałów Wi-Fi po metadane ukryte w zdjęciach z wakacji pracowników.

Jak poprawić OPSEC w swojej organizacji

1. Zaplanuj szkolenie i świadomość pracowników

Krótkie, częste sesje są lepsze niż coroczne prezentacje slajdów. Naucz personel, jak wygląda dzisiaj phishing, jak rozwija się socjotechnika i dlaczego śledzenie oznak ma znaczenie. Kultura uprzejmej weryfikacji się opłaca.

2. Przeprowadzaj regularne audyty i przeglądy polityki

Zaplanuj audyty, ale przeprowadź również kilka niespodziewanych ćwiczeń. Zewnętrzni testerzy penetracyjni często odkrywają słabe punkty, które umykają uwadze zespołów wewnętrznych. Aktualizuj zasady za każdym razem, gdy zmienia się model zagrożenia, lista pracowników lub stos technologiczny.

3. Wykorzystaj automatyzację, aby zachować spójność

Reguły SIEM, alerty oparte na logach i skryptowe kontrole zgodności nigdy się nie męczą. Zautomatyzuj powtarzające się elementy, takie jak raporty o stanie poprawek i blokady konta, aby analitycy mogli skupić się na anomaliach.

4. Ogranicz dostęp zgodnie z zasadą minimalnych uprawnień

Nadaj każdemu użytkownikowi i aplikacji minimalne prawa potrzebne do wykonywania codziennych zadań. Wycofaj nieaktywne role, ogranicz czasowo dostęp tymczasowy i uważaj na nadużywanie uprawnień.

5. Wdrażaj silne mechanizmy kontroli zarządzania zmianami

Śledź każdą zmianę w kodzie, infrastrukturze lub zasadach. Używaj zgłoszeń, wzajemnej weryfikacji i automatycznego wycofywania, gdy testy się nie powiodą. Nagłe, nieudokumentowane zmiany to sygnały ostrzegawcze.

6. Użyj podwójnej kontroli i rozdziału obowiązków

Nigdy nie pozwól, aby jedna osoba zarówno ustaliła politykę, jak i zatwierdziła jej wyjątki. Podczas wprowadzania zestawów reguł zapory sieciowej należy połączyć inżyniera sieciowego z inżynierem ds. bezpieczeństwa. Podwójna kontrola zmniejsza ryzyko związane z zagrożeniami wewnętrznymi i pozwala wychwycić proste błędy, zanim zostaną one popełnione.

7. Używaj bezpiecznych protokołów komunikacyjnych

Zawsze używaj bezpiecznych narzędzi do wysyłania wiadomości i plików. Protokoły takie jak TLS 1.3, SSH i SFTP szyfrują przesyłane dane, blokując podsłuchiwaczy. Do przesyłania wiadomości wybieraj aplikacje z szyfrowaniem end-to-end. Platformy, które oferują automatycznie hostowane klucze szyfrujące, zapewniają większą kontrolę podczas samodzielnego tworzenia i przechowywania kluczy, dzięki czemu żadna strona trzecia nie może odszyfrować Twoich danych. Unikaj narzędzi, które wysyłają dane w postaci zwykłego tekstu.

8. Stwórz plan reagowania na incydenty i odzyskiwania sprawności po awarii

Nawet najlepsza konfiguracja OPSEC wymaga planu awaryjnego. Opracuj przejrzysty podręcznik reagowania na incydenty, który zawiera listę prawdopodobnych scenariuszy ataku i przypisuje, kto co robi, kiedy i za pomocą jakich narzędzi ogranicza szkody i ponowne uruchamianie systemu.

9. Szyfruj poufne dane i ruch sieciowy

Pliki lokalne: włącz szyfrowanie na pełnym dysku na laptopach i telefonach. Konta w chmurze: włącz usługi zarządzane kluczem. W podróży: użyj ExpressVPN, aby zabezpieczyć ruch internetowy silnym szyfrowaniem, ukrywając metadane przed właścicielami hotspotów i nieuczciwymi punktami dostępowymi.

💡Czy wiesz, że...?

Blokada sieci ExpressVPN (wyłącznik awaryjny) blokuje cały ruch, jeśli połączenie VPN zostanie przerwane, zapewniając bezpieczeństwo danych nawet podczas nieoczekiwanych przerw.

Jak poprawić OPSEC w swoim domu

1. Wyłącz tagi lokalizacji

Wyłącz funkcję geotagowania w aparacie telefonu i nie loguj się w mediach społecznościowych. Gdy zdjęcie zachodu słońca lub selfie wykonane rano nie nadaje już współrzędnych, szpiedzy tracą kluczowy element układanki. Jeśli publikujesz wspomnienia, ogranicz publiczność tak daleko, jak to możliwe, do osób, które faktycznie znasz.

2. Przed udostępnieniem usuń metadane

Zdjęcia zawierają ukryte szczegóły, takie jak znaczniki czasu, identyfikatory urządzeń, a nawet dokładne miejsce na mapie. Uruchom każdy obraz za pomocą bezpłatnego narzędzia do usuwania metadanych, zmień nazwę pliku, a następnie prześlij go. Dzielisz się chwilą, a nie historią, a nieznajomi nie mogą odtworzyć chronologii Twojego życia.

3. Ogranicz listy znajomych

Co kilka miesięcy sprawdzaj swoje kontakty. Usuń nieznajomych, przenieś współpracowników do listy ograniczonej i udostępniaj osobiste aktualizacje tylko zaufanym osobom. Mniej oczu oznacza mniej zrzutów ekranu w przypadkowych czatach grupowych, dzięki czemu wiadomości rodzinne pozostają tam, gdzie chcesz: w sferze prywatności.

4. Użyj oddzielnych tożsamości e-mail

Utwórz jeden adres dla bankowości, drugi dla zakupów i trzeci do otrzymywania newsletterów. Jeśli hakerzy włamią się do systemu sprzedawcy detalicznego, szkody ograniczają się do tej skrzynki odbiorczej. Dodaj uwierzytelnianie dwuskładnikowe i unikalne hasła, a odgrodzisz każdą część swojego cyfrowego życia.

5. Zablokuj urządzenia inteligentne

Zmień wszystkie domyślne hasła pierwszego dnia, niezwłocznie zainstaluj aktualizacje oprogramowania sprzętowego i podłącz kamery, głośniki i czujniki do sieci Wi-Fi dla gości. Izolowanie gadżetów zapobiega przedostaniu się zainfekowanego połączenia do laptopa.

6. Użyj VPN

VPN szyfruje cały ruch sieciowy, ukrywając nawyki przeglądania przed dostawcami usług internetowych, reklamodawcami i osobami podglądającymi w publicznych sieciach Wi-Fi. ExpressVPN dodaje również infrastrukturę tylko pamięci RAM TrustedServer, wyłącznik awaryjny Internet Kill Switch i szybki, otwarty protokół Lightway, zapewniając prywatność bez spowalniania.

Typowe scenariusze niepowodzeń OPSEC

Nawet przy solidnym podejściu do OPSEC zdarzają się wpadki. Wystarczy jeden przeoczony szczegół lub przypadkowy nawyk, aby stworzyć lukę. Przyjrzyjmy się kilku typowym scenariuszom niepowodzeń OPSEC i temu, w jaki sposób mogą one po cichu ujawnić poufne informacje.

Ślad cyfrowy i media społecznościowe

- Udostępnianie w mediach społecznościowych: nieformalny post o pracy, podróżach lub rutynowych czynnościach rodzinnych może dostarczyć przeciwnikom potrzebnych informacji.

- Zdjęcia z geotagami: Tagi lokalizacji w selfie ujawniają miejsca objęte ograniczeniami.

- Profile publiczne: sekcje „O mnie” na profilach społecznościowych, listach znajomych i wspólnych zainteresowaniach łączą się w dossier po ich zebraniu.

💡Lekcja OPSEC: Wstrzymaj przed publikacją. Czy obca osoba mogłaby z tego skorzystać? Twoje cyfrowe ślady ujawniają więcej, niż myślisz.

Technologia i urządzenia

- Urządzenia przenośne i inteligentna technologia: zegarki z GPS i aplikacje transmitują codzienne czynności; mapy cieplne monitorujące aktywność fizyczną oświetlały nawet trasy patroli wewnątrz tajnych baz.

- Niezabezpieczone sieci domowe: Praca zdalna na routerze, który nadal korzysta z fabrycznego hasła, zachęca do szpiegowania.

- Zgubiony lub skradziony sprzęt: telefony, laptopy lub pamięci USB bez szyfrowania przekazują dane każdemu, kto je znajdzie.

- Urządzenia osobiste w systemach roboczych: słabo zabezpieczony telefon, który synchronizuje firmową pocztę elektroniczną, może naruszyć ścisłą ochronę sieci korporacyjnej.

💡Lekcja OPSEC: Zabezpiecz technologie, na których polegasz: zmień domyślne hasła, aktualizuj oprogramowanie sprzętowe oraz szyfruj ruch sieciowy i dane przechowywane na dyskach.

Czynnik ludzki

- Phishing i socjotechnika: przekonująca „pilna prośba” nadal może skłonić Cię do podania danych uwierzytelniających. Fałszywe aplikacje są kolejnym rosnącym zagrożeniem; często naśladują prawdziwe narzędzia, ale po zainstalowaniu kradną dane logowania lub szpiegują Twoją aktywność.

- Słabe lub ponownie używane hasła; brak MFA: Atakujący najpierw atakują najniższą poprzeczkę. Nasz przewodnik po silniejszych hasłach i uwierzytelnianiu dwuskładnikowym wyjaśnia, jak skonfigurować lepszą ochronę, której atakujący nie mogą łatwo odgadnąć ani ominąć.

- Wpadki lub sabotaż ze strony osób z wewnątrz: źle skonfigurowany zasób w chmurze lub niezadowolony pracownik mogą w ciągu kilku minut spowodować wyciek gigabajtów danych.

- Słaba dyscyplina fizyczna: otwarte biurka, osoby stojące w kolejkach w holu, kosze pełne niezniszczonych dokumentów: wszystko to stanowi otwarte zaproszenie.

- Przewidywalne wzorce: stałe trasy podróży lub harmonogramy połączeń pozwalają obserwatorom planować działania wokół Ciebie.

- Ograniczone szkolenie: ludzie nie mogą przestrzegać zasad, których nigdy się nie nauczyli.

💡Lekcja OPSEC: Ludzie ujawniają więcej informacji niż systemy. Zachowaj czujność, weryfikuj nietypowe prośby i często odnawiaj szkolenia.

Przetwarzanie i usuwanie danych

- Niewłaściwa utylizacja: dyski sprzedawane online lub dokumenty wyrzucane w stanie nienaruszonym stanowią dla zbieraczy prawdziwą kopalnię danych.

- Agregacja danych: nieszkodliwe fragmenty z wielu miejsc łączą się w niszczącą całość.

- Przesyłanie próbek do narzędzi publicznych: analitycy czasami wprowadzają złośliwe oprogramowanie lub adresy URL zawierające informacje o klientach do otwartych sandboxów, ujawniając te dane.

💡Lekcja OPSEC: Chroń informacje od momentu ich utworzenia do momentu zniszczenia. Jeden przeoczony plik może zniweczyć lata ochrony.

Ostatnie słowo na temat OPSEC

OPSEC to nie tylko lista kontrolna; to nawyk zadawania pytania: „Co osoba postronna mogłaby z tego wywnioskować?” Skup się na tym pytaniu, a cykl pięciu kroków zacznie płynąć: określ dane, które mają znaczenie, wyobraź sobie, kto może je śledzić, znajdź słabe punkty, oceń ryzyko i wypełnij luki.

Niezależnie od tego, czy chronisz globalną sieć, czy router domowy, rytm jest taki sam i działa. Dodaj szyfrowanie ExpressVPN, technologię TrustedServer i wyłącznik awaryjny Internet Kill Switch, a Twój ślad online zniknie. Zachowaj ciekawość, zachowaj metodyczność i pozostaw wścibskich gapiów przed (prawie) pustą stroną.

Często zadawane pytania: Często zadawane pytania dotyczące OPSEC

Czy OPSEC jest częścią cyberbezpieczeństwa, czy operacji?

OPSEC znajduje się między nimi. Cyberbezpieczeństwo zapewnia kontrolę techniczną: szyfrowanie, zapory sieciowe i reguły dostępu. Operacje zapewniają codzienne procesy: harmonogramy wysyłek, agendy spotkań i trasy podróży. OPSEC łączy je ze sobą, zadając pytanie: „Czy osoba postronna może połączyć cyfrowe okruchy ze wskazówkami ze świata rzeczywistego i zgadnąć, co będzie dalej?” Kiedy traktujesz przepływ danych i nawyki zespołu jako jeden obraz, słabe punkty pojawiają się szybciej.

Jaka jest różnica między OPSEC i InfoSec?

Twoje zabezpieczenia informacyjne chronią dane w komputerach i sieciach poprzez szyfrowanie, zapory sieciowe i rygorystyczne zasady dostępu. Bezpieczeństwo operacyjne ma szerszy zakres. Zadaje pytanie, czego przeciwnik mógłby się dowiedzieć z każdego widocznego szczegółu, w tym dokumentów, rutynowych czynności, a nawet przypadkowych rozmów, i usuwa te wskazówki.

OPSEC obejmuje zachowania ludzkie, procedury fizyczne i zabezpieczenia cyfrowe, przekształcając cały plan bezpieczeństwa tak, aby fragmenty nigdy nie złożyły się w użyteczny obraz. InfoSec zapewnia blokady i alarmy; OPSEC bada witrynę oczami atakującego i wskazuje, gdzie nadal potrzebna jest dodatkowa ochrona lub nowe nawyki.

Co kwalifikuje się jako naruszenie OPSEC?

Liczy się każda akcja, która daje przeciwnikowi świeże wskazówki. Przykłady obejmują:

- Publikowanie zrzutu ekranu projektu, który pokazuje nazwy klientów lub osie czasu.

- Omawianie wrażliwych prac na kanale publicznym lub w niezabezpieczonych sieciach Wi-Fi.

- Ponowne użycie identyfikatora, tokena lub hasła w wielu systemach.

- Pozostawienie odblokowanego laptopa bez nadzoru.

- Nawet mała podpowiedź, taka jak geotagi na selfie, może pozwolić atakującym na śledzenie wzorców i zaplanowanie ataku.

Kto potrzebuje szkolenia OPSEC?

Każdy, kto ma do czynienia z danymi, które nie są przeznaczone do publicznego przeglądania. Lista ta obejmuje inżynierów oprogramowania, przedstawicieli handlowych, dostawców, kontrahentów, a nawet członków rodziny, którzy mogą udostępniać zdjęcia domowego biura. Zakres szkolenia różni się w zależności od pełnionej funkcji, ale jego główne przesłanie pozostaje niezmienne: myśl jak osoba atakująca, nie ujawniaj żadnych wskazówek i zgłaszaj wszelkie niepokojące sygnały.

Czy OPSEC dotyczy tylko wdrożeń?

Nie. Ten sam sposób myślenia chroni premiery produktów, negocjacje prawne, badania medyczne i dane osobowe. Za każdym razem, gdy czas, lokalizacja lub treść mogą wpłynąć na wynik, OPSEC wnosi wartość dodaną. Na przykład zdalny zespół projektowy chroni niepublikowane funkcje; organizacja charytatywna chroni trasę wysyłek pomocy, a rodzic blokuje posty w mediach społecznościowych, które ujawniają szkołę jego dziecka.

Na jak długo wystarcza szkolenie OPSEC?

Wiele organizacji organizuje pełne szkolenie przypominające co 12 miesięcy i przeprowadza krótkie ćwiczenia co kwartał. Aktualizuj zawartość za każdym razem, gdy pojawiają się nowe narzędzia, wzrasta rotacja personelu lub zmienia się krajobraz zagrożeń. Krótka lekcja na temat najnowszych taktyk phishingowych często zapobiega większym szkodom niż coroczna prezentacja slajdów.

Czym jest OPSEC w cyberprzestrzeni?

W cyberprzestrzeni OPSEC śledzi, w jaki sposób dane przemieszczają się między urządzeniami, chmurami i sieciami. Obejmuje on:

- Klasyfikowanie poufnych plików i tagowanie ich w narzędziach SaaS.

- Usuwanie metadanych z dokumentów i obrazów.

- Korzystanie z szyfrowania VPN w celu ukrycia wzorców przeglądania i informacji o lokalizacji.

- Wykrywanie prób socjotechnicznych, które omijają zabezpieczenia techniczne.

Celem jest usunięcie wszystkich cyfrowych śladów, które atakujący mógłby połączyć.

Co składa się na 5 kroków OPSEC?

Pięć kroków to:

- Zidentyfikuj krytyczne informacje: wykonaj listę danych i działań, które mogłyby spowodować szkody w przypadku ujawnienia.

- Przeanalizuj potencjalne zagrożenia: określ, kto może chcieć tych danych i dlaczego.

- Zidentyfikuj luki w zabezpieczeniach: przejrzyj systemy i nawyki, aby zobaczyć, od czego mogą zacząć się wycieki.

- Oceń ryzyko: oceń każdy słaby punkt według prawdopodobieństwa i wpływu, aby ustalić priorytety.

- Zastosuj środki zaradcze: oprogramowanie do łatania, zaostrz procedury, przeszkol personel i powtórz cykl.

Zrób pierwszy krok, aby chronić się online. Wypróbuj ExpressVPN bez ryzyka.

Pobierz ExpressVPN